Attivare DMARC per la propria posta

Riprendiamo un articolo pubblicato qualche anno fa sul blog, attualizzandolo, riguardo la configurazione necessaria per attivare DMARC. Gmail e Yahoo stanno applicando nuove regole di invio a partire da febbraio 2024. Infatti a partire da febbraio 2024, Gmail e Yahoo imporranno DMARC per i mittenti di posta elettronica in caso di invio di più di 5000 messaggi al giorno.

Abilitare DMARC (Domain-based Message Authentication, Reporting, and Conformance) su un server di posta è fondamentale per migliorare la sicurezza e l’integrità della posta elettronica. DMARC funge da livello fondamentale che aiuta a combattere gli attacchi di phishing e lo spoofing della posta elettronica, assicurando che solo i mittenti autorizzati possano utilizzare un dominio per la trasmissione di posta elettronica. Inoltre, DMARC contribuisce a stabilire un ecosistema di posta elettronica più affidabile, poiché incoraggia i mittenti ad autenticare i propri messaggi utilizzando sia SPF (Sender Policy Framework) che DKIM (DomainKeys Identified Mail).

La prima cosa da controllare per essere in linea con le richieste è accertarsi che i record SPF e DKIM esistenti. In particolare se desiderate attivare DKIM potete seguire le istruzioni sotto. In fondo all’articolo troverete le istruzioni per l’attivazione di DMARC.

Attiviamo DKIM per il nostro dominio di posta elettronica.

DKIM (DomainKeys Identified Mail) funziona consentendo server di posta mittente di firmare le proprie e-mail con una firma digitale che può essere verificata dal server del destinatario. Svolge un ruolo fondamentale nel mantenere una reputazione positiva del mittente. I provider di posta elettronica si affidano sempre di più a protocolli di autenticazione come DKIM nei loro algoritmi di filtraggio. Le e-mail firmate con DKIM hanno maggiori probabilità di essere recapitate nelle caselle di posta dei destinatari anziché nelle loro cartelle di spam, garantendo che le comunicazioni legittime raggiungano il pubblico di destinazione. Il server di posta che implementa DKIM si occupa della firma dei messaggi risultando del tutto trasparente all’utente che invia l’e-mail.

Sebbene DKIM non sia obbligatorio, l’attivazione aumenta la probabilità di non avere problemi in caso in cui qualcuno inizi a utilizzare senza il nostro consenso i nostri account (Mail spoofing) e ci consentirà di gestire un grande flusso di mail quotidiano verso gmail e yahoo mail.

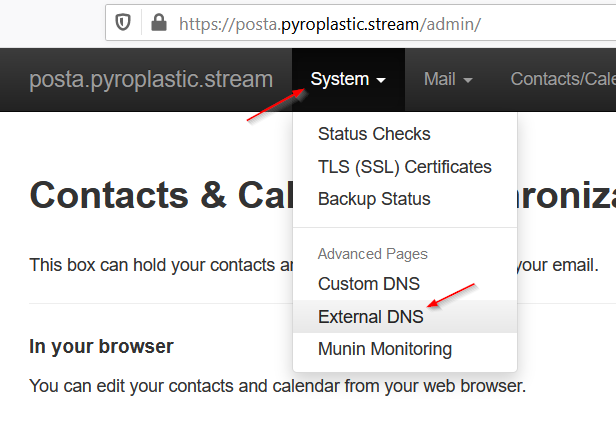

Per procurarsi i propri codici DKIM sul nostro server di posta elettroncia Mail-in-a-Box basta andare sul pannello di controllo di Mail-in-a-Box, sezione System, voce Extenal DNS.

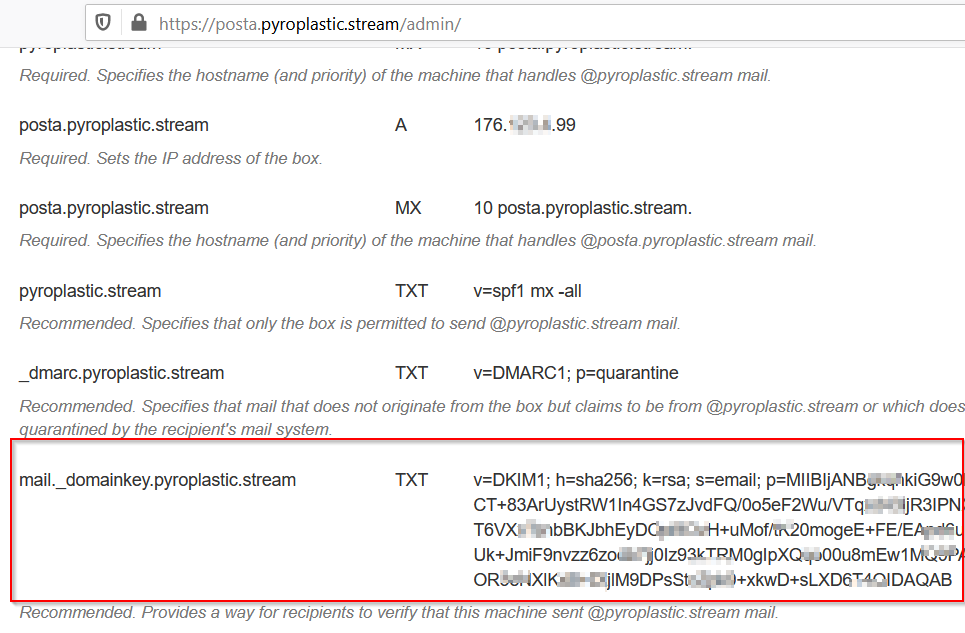

Scorrendo verso il fondo della pagina troveremo i nostri valori da inserire nuovamente nel DNS.

Quindi dobbiamo creare un record mail._domainkey di tipo TXT contenente il valore v=DMIK1; h=sha….

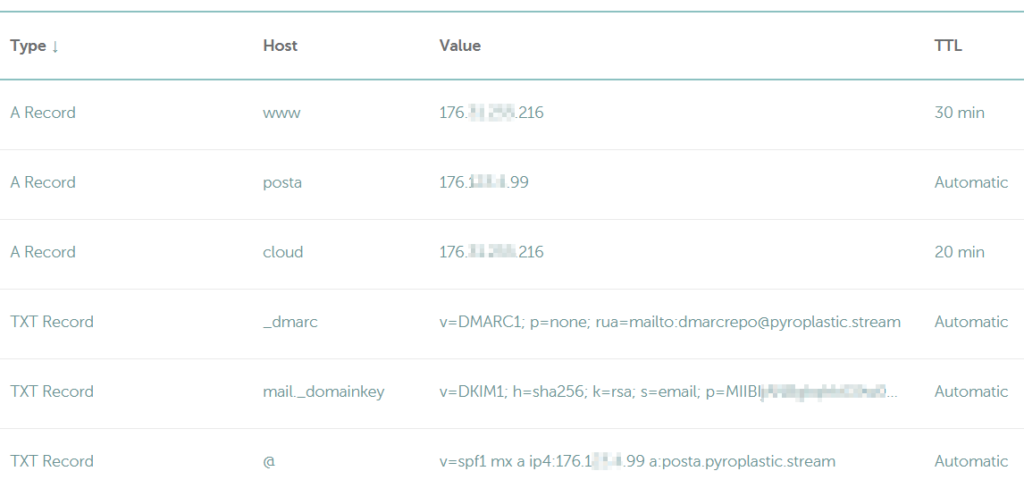

Per creare la configurazione DKIM, solitamente si entra nel pannello di controllo del dominio fornito dal proprio provider DNS. Ad esempio su namecheap avremmo questo:

Aggiunta record _dmarc

L’altro record che si può inserire è DMARC.

Per usare questa tecnologia, va creato un record di tipo TXT chiamato _dmarc, il cui valore contiene questi valori:

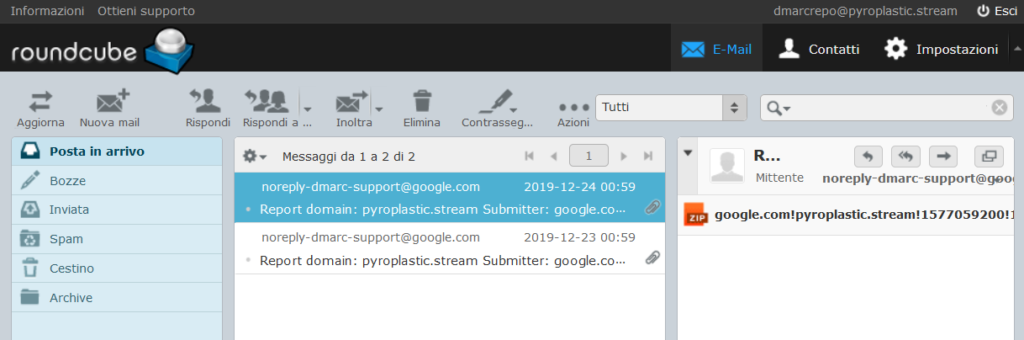

v=DMARC1; p=none; rua=mailto:dmarcreport@pyroplastic.streamDove dmarcreport@pyroplastic.stream è un indirizzo di posta al quale recapitare eventuali report in cui sono elencate le statistiche di chi ha inviato mail con il proprio dominio. E’ un campo necessario quindi, inseriamo un indirizzo mail creato ad-hoc.

Invece il valore p=none serve per dire di non fare nulla in caso arrivino messaggi che non corrispondano alle direttive imposte con DKIM o SPF.

Sebbene Gmail e Yahoo richiedano un record DMARC, non è attualmente necessario effettuare una scelta di come gestire i messaggi (p=reject o p=quarantine). Quindi per il momento è sufficiente impostare la tua policy su p=none ed essere così in linea con le indicazioni dei 2 provider.

Sostituendo p=none con p=quarantine oppure p=reject si avranno dei comportamenti diversi:

p=quarantena: questa politica mette da parte le email discutibili per un’ulteriore elaborazione, che di solito vengono messe nella cartella “Posta indesiderata”.

p=reject: quando le e-mail non provengono dalla tua infrastruttura e-mail, questa opzione fa sì che il destinatario rifiuti completamente i messaggi che non superano l’autenticazione DMARC.