Cracking WEP

Le reti wireless non sono molto utilizzate solo nelle grandi città ma anche nei paesi più piccoli è possibile trovarne parecchie. Basta un semplice cellulare che supporti il WIFI per scoprire che passeggiando per una via sono visibili un discreto numero di reti wireless. I dati viaggiano su onde radio che sono in grado di attraversare i muri di uffici o abitazioni e raggiungere anche un centinaio di metri di distanza dall’access point.

Le reti wireless non sono molto utilizzate solo nelle grandi città ma anche nei paesi più piccoli è possibile trovarne parecchie. Basta un semplice cellulare che supporti il WIFI per scoprire che passeggiando per una via sono visibili un discreto numero di reti wireless. I dati viaggiano su onde radio che sono in grado di attraversare i muri di uffici o abitazioni e raggiungere anche un centinaio di metri di distanza dall’access point.

Se su queste reti non vengono attivate delle codifiche, chiunque può vedere il traffico e le password che vengono usate oppure un utente malintenzionato potrebbe collegarsi alla rete non protetta per navigare su Internet gratuitamente oppure per inviare virus o spam.

In questo articolo viene mostrato come abitare una sorta di cifratura che permette di evitare di diffondere dati in chiaro, ma questa cifratura può essere facilmente compromessa ed è possibile conoscere anche la chiave che cripta il traffico.

WEP (wired equivalent privacy) consente due tipi di chiave una di dimensione di 40 bit (corrispondenti a 5 caratteri) e una a 104 bit (26 caratteri esadecimali). Scegliendo una chiave di cifratura di soli 40 bit, il cracking WEP è fattibile con un numero limitato di pacchetti intercettati, mentre con una chiave più grande sono necessari almeno 100000 pacchetti cifrati per portare al temine un attacco di cracking wep con un successo abbastanza alto.

WEP (wired equivalent privacy) consente due tipi di chiave una di dimensione di 40 bit (corrispondenti a 5 caratteri) e una a 104 bit (26 caratteri esadecimali). Scegliendo una chiave di cifratura di soli 40 bit, il cracking WEP è fattibile con un numero limitato di pacchetti intercettati, mentre con una chiave più grande sono necessari almeno 100000 pacchetti cifrati per portare al temine un attacco di cracking wep con un successo abbastanza alto.

Gli strumenti necessari per seguire quest’articolo sono due schede di rete wireless, un access point wifi, almeno un computer con installata un distribuzione Linux.

Abilitare la codifica WEP

La prima cosa da fare è attivare la cifratura wep sull’access point, per cui bisogna collegarsi all’interfaccia, tipicamente web, che permette di regolare queste impostazioni; queste imformazioni possono essere trovate nel manuale dell’access point (talvolta chiamato router wifi).

Trovare un chiave da 128 bit (26 caratteri esadecimali) come ad esempio 2e6b7961a34ed156f40df6182a.

Abilitare WEP all’interno del proprio access point scegliendo l’impostazione che riporta WEP key length 128 bit e inserire la chiave nel campo key. Se c’è l’impostazione Authentication, indicare solamente Shared Key, in modo che l’utente possa collegarsi all’access point esclusivamente adottando WEP.

Ora sul portatile è necessario indicare che si usa la codifica WEP e la chiave condivisa.[ad#midarticlequadr]

Controllare il nome che viene attributo dalla distribuzione alla propria scheda di rete wireless usando, con i privilegi di root, il comando:

# iwconfig

Verrà probabilmente mostrata solo un dispositivo e nella maggior parte dei casi è attributo il nome wlan0, se così non fosse, però, sostituire nei comandi proposti nell’articolo al posto di wlan0 il nome assegnato alla propria scheda wifi.

Disattivare la scheda di rete wireless:

# ifconfig wlan0 down

Attribuire la chiave WEP scelta all’interfaccia wlan0 usando:

# iwconfig wlan0 enc 2e6b7961a34ed156f40df6182a

Ora associarsi all’access point che ha la codifica wep attivata, MioAP è il nome dell’access point che deve essere cambiato: questa parola può essere trovata nelle impostazioni del proprio AP.

# iwconfig wlan0 essid MioAP

Attivare la scheda wifi col comando:

# ifconfig wlan0 up

E’ necessario che alla scheda venga assegnato un indirizzo IP, per fare ciò si può usare un comando che fa delle richieste nella propria rete casalinga al fine di ottenere un IP address, tipicamente l’access point è in grado di inviarle un indirizzo:

# dhclient wlan0

Cattura

Wep non è una cifratura sicura, anche perché non è stata mai concepita al fine di offrire alta sicurezza ma per dare lo stesso tipo di riservatezza che si può avere su un cavo ethernet. Con dei programmi gratuiti è possibile fare il cracking di wep in pochissimo tempo.

Su un altro computer con scheda wifi oppure aggiungendo al portatile un ulteriore dispositivo wireless come un dongle USB, è possibile catturare il traffico WEP.

E’ necessario che il dispositivo wireless per la cattura sia in grado di passare alla modalità monitor. Non tutte le schede wifi supportano correttamente tale impostazione per cui prima di provare, controllare su questa pagina se la propria interfaccia di rete supporta il monitoring.

Controllare il nome che viene attributo dalla distribuzione alla propria scheda di rete wireless usando, con i privilegi di root, il comando:

# iwconfig

Verrà probabilmente mostrata solo un dispositivo e nella maggior parte dei casi è attributo il nome wlan0, se così non fosse, però, sostituire nei comandi proposti al posto di wlan0 il nome assegnato alla propria scheda wifi.

Normalmente i programmi utilizzati nella guida non sono già presenti nella distribuzione installata sul computer.

Dunque bisogna provvedere all’installazione di wireshark e aircrack-ng.

Con Ubuntu digitare:

$ sudo apt-get install wireshark aircrack-ng

Con Debian:

# apt-get install wireshark aircrack-ng

Con OpenSuse:

# yast -i wireshark aircrack-ng

Con Centos e Fedora:

# yum install wireshark aircrack-ng

Ora è necessario sapere su quale canale è posizionato l’access point.

Per fare questo si deve prima di tutto abilitare la scheda wireless col comando:

# ifconfig wlan0 up

Poi eseguire una scansione di tutti i canali mediante:

# iwlist wlan0 scan

L’output sarà simile a questo:

wlan0 Scan completed :

Cell 01 – Address: 00:72:B5:72:62:a1

ESSID:”MioAP”

Mode:Master

Channel:11

Frequency:2.462 GHz (Channel 11)

Quality=88/100 Signal level=-44 dBm Noise level=-71 dBm

Encryption key:on

Bit Rates:1 Mb/s; 2 Mb/s; 5.5 Mb/s; 11 Mb/s; 6 Mb/s

9 Mb/s; 12 Mb/s; 18 Mb/s; 24 Mb/s; 36 Mb/s

48 Mb/s; 54 Mb/s

Extra:tsf=0000000057d3972c

Ciò mostra che il canale adoperato dall’access point MioAP è il numero undici (Channel:11) e che è attiva la cifratura del traffico (Encryption key:on), in più è presente anche l’indirizzo MAC dell’access point (Address: 00:72:B5:72:62:a1) che è da annotare per utilizzi successivi.

Una volta conosciuto il canale dell’access pint è possibile mettere la scheda wifi di cattura in monitor mode sul canale 11 (cioè il canale del vostro AP).

# iwconfig wlan0 mode monitor channel 11

Se appare un errore che indica che la scheda è occupata (busy) disattivarla e riattivarla coi i due comandi:

# ifconfig wlan0 down

# ifconfig wlan0 up

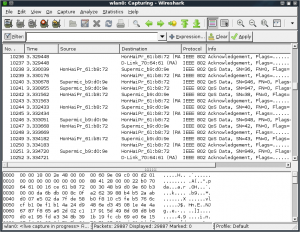

Esistono vari metodi per catturare il traffico, uno è quello di usare wireshark, uno strumento che consente di salvare tutto il traffico percepito dall’interfaccia di rete. Avviare wireshark:

# wireshark

Apparirà una finestrella che indica che è pericoloso usare wireshark in modalità root, tuttavia è necessario in questo caso.

Avviamo la cattura del traffico, scegliendo correttamente da quale dispositivo catturare (ossia wlan0).

Per aiutare una veloce cattura dei pacchetti necessari al cracking della password è una cosa intelligente generare del traffico intenso fra il portatile e l’access point. Altrimenti potranno volerci anche una mezz’oretta se il traffico è basso.

Una volta catturati circa dai 120000 ai 200000 pacchetti di cui almeno l’80% cifrati, sarà possibile ottenere la chiave con una certezza prossima al 100%.

Fermare la cattura dei pacchetti con wireshark e salvarli tutti in un file col nome, per comodità , traffico-wep.out

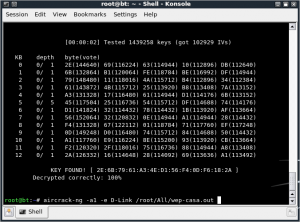

Mediante l’uso dello strumento aircrack è possibile trovare la chiave condivisa dell’access point in meno di 10 secondi.

Il comando va modificato secondo alcune impostazioni:

la parola che segue l’opzione -e è il nome dell’access point che trasmetteva il flusso dati cifrato con wep, /home/vale/traffico-wep.out è la locazione del file catturato con wireshark mentre -a1 specifica di fare il cracking di wep.

# aircrack-ng -a1 -e MioAP /home/vale/traffico-wep.out

Se esistono più access point con lo stesso nome, è necessario specificare invece il MAC address dell’AP (che si può ottenere usando iwlist wlan0 scan)

# aircrack-ng -a1 -b 00:72:B5:72:62:a1 /home/vale/traffico-wep.out

In meno di 10 secondi aircrack restituisce dell’output in cui indica KEY FOUND e la chiave in esadecimale da usare per collegarsi all’access point usando la codifica wep (vanno tolti i due punti fra i gruppi di due caratteri).

Se invece compare un messaggio che indica il fallimento dell’operazione di cracking della chiave wep, è necessario catturare un maggior numero di pacchetti cifrati.

Conclusioni

WEP non è stato pensato come una cifratura sicura, per ottenere maggiori garanzie scegliere la cifratura WPA associata ad una chiave non composta da parole comuni e difficile da indovinare (meglio se fatta da caratteri non visualizzabili).

Si ricorda che è illecito fare cracking su access point o periferiche che non sono proprie oppure se non si possiede un’autorizzazione per fare gli attacchi.

In un prossimo articolo verrà trattato il cracking WPA.

Un pensiero riguardo “Cracking WEP”

I commenti sono chiusi.

…è vero, io abito in un piccolo paese in periferia e prima che arrivasse la ADSL ce n’è voluto. Io stessa mi ero fatta una connessione wireless che utilizzo tutt’ora. Grazie per i consigli sulla sicurezza. Lory