Zerologon: la nuova falla al Netlogon (CVE-2020-1472)

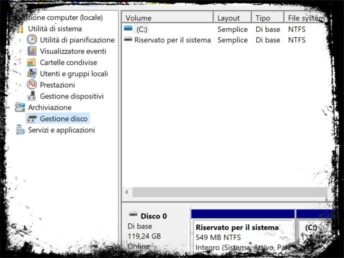

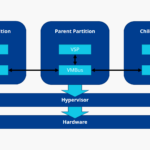

Ad agosto, Microsoft ha rilasciato un patch per diverse versioni di Windows (gratuite per Windows 10 o Windows 2012 in su) per correggere una vulnerabilità che consentirebbe ad un utente malintenzionato di diventare essenzialmente amministratore di dominio facilmente. L’unica cosa che gli serve è un collegamento diretto ad un domain controller, ossia il server che […]